По определению, Tor — анонимизирующая сеть, обеспечивающая скрытное нахождение в сети Интернет. Использование возможностей сети Tor , согласно документации сети Tor, защищает от анализа и прослушивания трафика, скрывает IP адрес. Реализуется за счет «многослойного» шифрования передаваемого трафика для нескольких произвольно выбранных узлов сети Tor и последовательной трансляции через эти узлы к получателю. Использование технологии Tor, позволяет достигнуть эффекта, когда последний Tor-узел и получатель не знают, кто передавал им трафик, а первый Tor-узел в цепочке не имеет представления о месте назначения. Ниже привожу ссылки, по которым можно скачать дистрибутив, прочитать мнения других людей на тему работы с сетью Tor.

- https://blog.torproject.org/blog/new-tor-browser-bundles-security-release

- http://ttorrott.narod.ru/

- https://www.pgpru.com/faq/anonimnostjsetjtor

- https://www.pgpru.com/soft/tor

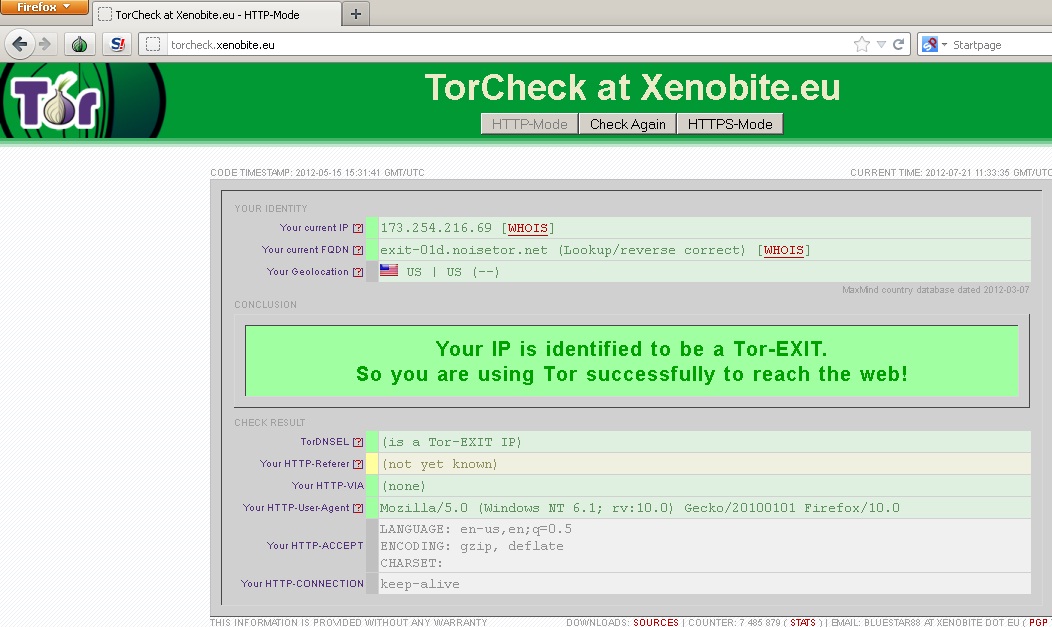

- http://torcheck.xenobite.eu/ — проверка того, безопасно ли (анонимно) ваше соединение при использовании Tor или нет

Приведу небольшую цитату “…сеть Tor слишком хороша, чтобы быть безопасной. Может это просто приманка разведслужб? Есть ли смысл государству лояльно относиться к анонимности в сети?

Короткий ответ: мы этого не знаем. Более длинный и точный ответ: это зависит от того, что понимать под «приманкой», для кого эта «приманка» и т.п., то есть вопрос поставлен «некорректно» (не подразумевает однозначного ответа «да» или «нет»). Развёрнутый ответ: самый верный путь — спросить у самих компетентных сотрудников спецслужб, что они думают по этому поводу. Нам неизвестно истинное мнение спецслужб …”. Собственно говоря, этим все сказано.

По техническим аспектам. Потратил порядочно времени на изучение структуры сети и тестирование подключений. Ниже несколько скриншотов.

Если говорить о технической реализации, то выглядит все корректно и явных проколов не отмечено. “ Принцип ее действия заключается в многослойной шифровке (луковичная система) сообщений и пересылке их через ряд промежуточных специальных сетевых ресурсов (цепочка из серверов системы TOR), каждый из которых снимает 1 слой шифра и знает только адреса соседей (кто ему отправил и куда надо отправить дальше). Последний из этих серверов TOR снимает последний слой шифра и пересылает расшифрованное сообщение адресату. Через заданный интервал времени (около 10 минут) вся цепочка и шифры меняются. При таком подходе вскрыть канал можно только при взломе всех серверов цепочки, что практически нереально, т.к. они располагаются в разных странах, а сама цепочка постоянно меняется.

Следует понимать, что TOR решает задачу сокрытия факта связи между адресами отправителя и получателя, а также, между содержимым и отправителем. Однако TOR не обеспечивает полную конфиденциальность содержимого, поскольку шифровка является лишь средством достижения анонимности: на последнем узле цепочки приходится снимать последний слой шифра для передачи сообщения адресату. Если этот узел оказался хакерским, то фрагменты сообщения могут быть перехвачены, однако, адрес отправителя установить не удастся, поскольку узел знает лишь адрес предыдущего узла, передавшего пакет.

При работе с сетью в информационные сообщения может добавляться опасная техническая информация, идущая в обход TOR и раскрывающая отправителя. Еще одна опасность состоит в том, что при обращении к ресурсу с использованием доменного имени (например, google.com) сначала происходит, минуя TOR, обращение к DNS-серверу для перевода доменного имени в IP, которое легко перехватывается провайдером. Для защиты от этого используется фильтрующий прокси-сервер — программа, которая перехватывает все исходящие сообщения и запросы, очищает от опасной информации те из них, что незашифрованные и направляет их вместе с обращениями к DNS-серверам в клиент TOR. Для полной очистки трафика, некоторые приложения могут использовать дополнительные фильтры, перехватывающие трафик до этапа шифровки.

Важное предупреждение заключается в том, что Tor обеспечивает анонимность только на транспортном уровне, т.е. скрывает ваш IP-адрес от получателя и не позволяет выделить в потоке передаваемого через сеть трафика конкретно ваш. В то же время, Tor не волнует протокольный уровень и содержимое передаваемых вами данных.»

Все действительно анонимно, безопасно, быстро и удобно. Анонимно, но при условии, что есть гарантия того, что некая сторона не имеет доступа к ключам шифрования на серверах сети Tor. Мне могут возразить, что ключи надежно хранятся, что их получает только тот, кому нужно. Однако программное обеспечение серверов не проверялось на наличие закладок. Даже, если бы и проверялось некоторое время назад, то когда и кем? Такая большая сеть, как Tor, не могла быть реализована только силами энтузиастов. Слишком большой объем работы, люди забесплатно разрабатывать и обслуживать не будут. Все сколь либо серьезное программное обеспечение, связанное с безопасностью, внимательно отслеживается структурами, отвечающими за государственную безопасность. В клиенте Tor’а есть поддержка русского языка и других языков, на которых говорят потенциальные противники страны, претендующий на единоличное лидерство в плане обеспечения мирового порядка. Возможно, что такая забота тоже неспроста, обычно средства безопасности, произведенные за границей, не русифицируют. Не исключаю, что многие люди, обслуживающие Tor и разрабатывающие средства для Tor, искренне убеждены, что сеть полностью независима и неподконтрольна никаким спецслужбам. Однако логика указывает на то, что большая анонимизирующая сеть если и существует, то существует с молчаливого согласия (по крайней мере, а более вероятно и при финансовой поддержке) спецслужб тех стран, где есть главные узлы этой сети. Опять же с позиции логики. Если процесс нельзя подавить, то его надо сделать подконтрольным и управляемым. Стремление получить возможность анонимности при обмене информацией — желание простых граждан и бизнеса. Государства вполне готовы пойти на то, чтобы совершенно закрывать глаза на то, что с помощью данной сети некая фирма без налогов перегнала с одного счета на другой крупную сумму денег, что обычные люди используют анонимный доступ для написания гадостей в стиле “дурак – сам дурак”. То есть закрываются глаза на то, что сеть используется для противоправных действий, которые и скрываются за анонимностью и шифрованием. Что для крупного государства потеря нескольких миллионов, когда оно их и так теряет из-за коррупции, неправильного планирования и т.д. и т.п. Чуть больше или меньше – реально роли не играет, хотя и декларируется совсем иной подход. Так как информации, которую должны были надежно скрывать от третьих лиц, не дают хода, то у пользователей должно сложиться впечатление, что информация действительно надежно защищена. Полагаю, что очень узкий круг лиц все же имеет доступ к проходящей по сети информации в полном объеме. Данные будут переданы тому, кому они не предназначены, только в том случае, если будет нечто действительно реально и серьезно угрожающее национальной безопасности страны и/или блока, а так же власти номинальной или теневой. Обычно официальная власть и теневое ее крыло сосуществуют в мире и согласии, а небольшие трения сглаживаются естественным путем. Можно вспомнить убийство президента, которое так и осталось не раскрытым, которое по странному стечению обстоятельств произошло как раз тогда, когда президент решил заняться реформированием резервной системы страны, отвечающей за печать вечнозеленых и являющейся по своей структуре частной лавочкой, печатающей деньги для государства.

Итого, подводя итоги, сеть Tor мне видится абсолютно безопасной и надежной, если ваши действия криминального или некриминального характера, не затрагивают самих основ национальной безопасности. Очевидно, что в случае хотя бы одного подтвержденного факта компрометации пользователи перестанут работать с Tor, а это не выгодно тем, кто содействовал становлению и развитию сети. Таково мое частное мнение.

Не исключаю возможность использования ресурсов сети Tor для решения тех или иных задач бизнеса или личной деятельности, когда надо скрыть информацию от рядовых граждан и рядовых чиновников. Однако если информация сверхсекретная и может реально повлиять на безопасность государств или первых лиц этих государств, то использовал бы иные пути передачи информации без обращения к ресурсам сети Tor.

В завершении поста информация на другую тему. Традиционно привожу ссылку на полезный ресурс сети Интернет, а полезен он будет тем, кто хочет купить моющий пылесос. Перейдя по ссылке, можно получить информацию по популярным пылесосам марок DELFA DJC-607, DELFA DJC-602, DELFA DJC-605, ZANUSSI ZAN1214 и др., прочитать отзывы покупателей, а затем и купить понравившуюся модель по вполне доступным ценам.